什么是零信任?

零信任是一种安全模型,基于访问主体身份、网络环境、终端状态等尽可能多的信任要素对所有用户进行持续验证和动态授权。

零信任与传统的安全模型存在很大不同,传统的安全模型通过“一次验证+静态授权”的方式评估实体风险,而零信任基于“持续验证+动态授权”的模式构筑企业的安全基石。

为什么零信任很重要?

随着数字化转型不断加速,新兴技术与创新业务不断打破企业原有安全边界,企业信息安全面临着前所未有的挑战。

- 访问者身份及接入终端的多样化、复杂化打破了网络的边界,传统的访问管控方式过于单一。在用户一次认证后,整个访问过程不再进行用户身份合规性检查,无法实时管控访问过程中的违规和异常行为。

- 业务上云后各种数据的集中部署打破了数据的边界,同时放大了静态授权的管控风险,数据滥用风险变大。高低密级数据融合导致权限污染,被动抬高整体安全等级,打破安全和业务体验的平衡。

- 资源从分散到云化集中管理,按需部署。由于当前安全管控策略分散、协同水平不高,云端主机一旦受到攻击,攻击将难以快速闭环,很难形成全局防御。

零信任是应对上述挑战的重要方法。采用零信任方案可以统一身份管理,构筑身份边界,实时感知风险,实现动态和细粒度授权。

零信任核心原则

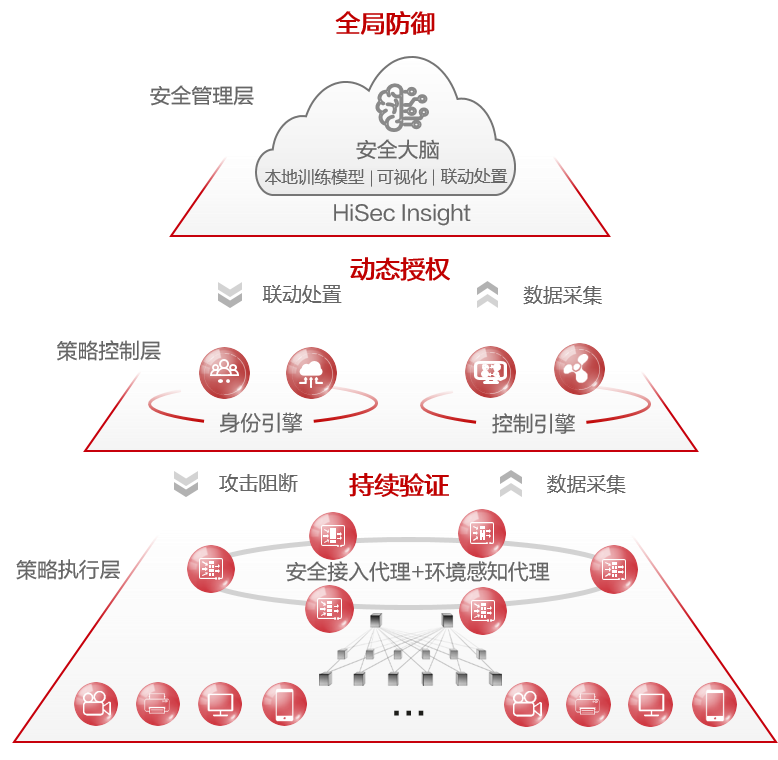

企业基于持续验证,动态授权和全局防御三个核心原则构建自己的零信任网络。

零信任核心原则

- 持续验证,永不信任,构建身份安全基石

零信任对人、终端和应用进行统一身份化管理,建立以身份为中心的访问控制机制。以访问主体的身份、网络环境、终端状态等作为认证的动态考量因素,持续监测访问过程中的违规和异常行为,确保接入网络的用户和终端持续可信。

- 动态授权,精细访问控制,权限随需而动

零信任不依赖通过网络层面控制访问权限,而是将访问目标的权限细化到应用级、功能级、数据级,只对访问主体开放所需的应用、功能或数据,满足最小权限原则,极大收缩潜在攻击面。同时安全控制策略基于访问主体、目标客体、环境属性(终端状态、网络风险、用户行为等)进行权限动态判定,实现应用、功能、数据等维度的精细和动态控制。

- 全局防御,网安协同联动,威胁快速处置

零信任通过对终端风险、用户行为异常、流量威胁、应用鉴权行为进行多方面评估,创建一条完整的信任链。并对信任分低的用户或设备生成相应的处置策略,联动网络或安全设备进行威胁快速处置,为企业搭建一张“零信任+网安联动”的安全网络。

零信任架构

华为根据零信任核心原则与各行业监管部门共同制定了零信任的标准构架。

华为零信任架构

华为零信任架构分为策略执行层、策略控制层、安全管理层三个逻辑层。通过三个逻辑层的相互联动实现持续验证、动态授权和全局防御。

- 策略执行层

在策略执行层部署安全接入代理,环境感知代理。安全接入代理作为终端用户访问企业内网的控制设备,能够与策略控制层的身份引擎联动完成用户的持续认证。环境感知代理能够接收终端违规信息,并向终端下发控制策略。同时对终端环境状态和变化进行实时感知和度量,向安全管理层上报终端评分。

- 策略控制层

在策略控制层部署身份引擎、控制引擎。身份引擎负责统一人员身份管理和身份认证,包括用户管理、组织机构管理、用户身份核验、用户令牌管理、应用令牌管理等。控制引擎负责对访问数据业务的请求进行动态和精细化鉴权,当用户安全等级变更时,及时更新用户拥有的访问权限。

- 安全管理层

在安全管理层部署HiSec Insight作为安全大脑。HiSec Insight负责接收并分析环境感知代理发送的终端评分、身份引擎发送的认证日志、控制引擎发送的鉴权日志、从交换机汇聚的安全风险信息,对用户、终端、网络等进行全局安全评估。同时根据评估结果向控制引擎、安全接入代理下发处置策略,完成安全风险的全局防御

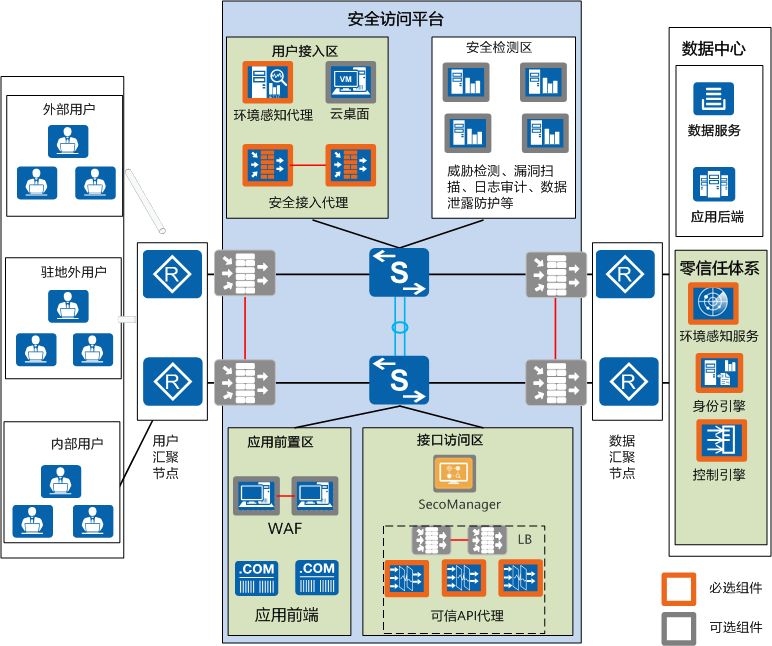

如何实施零信任?

当前实施零信任是一个持续的渐进的工作。首先企业需要与华为一起评估如何在现有网络下部署零信任组网,典型组网如下所示,详细实施步骤请参见HUAWEI HiSec零信任安全解决方案最佳实践。然后根据华为提供的指导评估哪些应用或资源可以优先实施零信任,实现持续认证和动态授权。最后根据经验逐步全面实施。

华为零信任典型组网

- 作者: 吴兴勇

- 最近更新: 2024-01-10

- 浏览次数: 44402

- 平均得分: