什么是ECA?

为了保护数据和应用服务的安全,越来越多的流量采用加密方式进行通信。然而,在一定程度上保证通信安全的同时,也带来很多问题,越来越多恶意软件通过加密流量进行网络攻击和病毒传播,99%的IT人员将加密流量视为安全威胁的可能来源。

ECA是一种对加密流量进行分析的新技术,它不需要解密加密流量,而是基于加密流量之前的握手信息、加密流量的统计信息、以及加密流量的背景流量信息,利用机器学习算法训练模型,用模型对网络中正常加密流量和恶意加密流量进行分类和识别。在保护隐私且无延迟的情况下,帮助用户发现加密流量中潜伏的威胁,从而及时避免、阻止或缓解威胁。

为什么使用ECA?

伴随着逐渐实现数字化转型的脚步,为了确保通信安全和隐私,越来越多的网络流量被加密。例如,使用HTTPS服务代替传统的HTTP。然而,黑客们同样可以利用加密技术将其推送的恶意软件、欲传达的恶意命令都藏匿于加密流量当中,规避检测,确保恶意活动能够正常实施。

当前针对加密流量进行分析的解决方案主要是利用中间人的技术对流量解密,分析其中的行为和内容,再次加密发送。但这样的解决方案存在一定局限性:

- 加密技术旨在解决数据的隐私性,利用中间人解密则破坏了了这个初衷,在通道完整性方面也存在风险。

- 如果加密流量持续增加,解密会消耗大量资源,同时也会造成现有网络性能的下降。

通过对加密流量的分析和研究,研究人员发现正常的加密流量和恶意的加密流量无论是在客户端还是在服务端,仍然存在着很多明显差别。例如:正常的加密流量通常会采用比较新和比较强的加密算法和参数,而恶意的加密流量通常会采用比较老和比较弱的加密算法和参数。将诸如此类的有区分度的特征提取出来,利用机器学习算法训练模型,然后就可以用模型对正常加密流量和恶意加密流量进行分类。

ECA加密通信分析技术应运而生,此技术不需要解密加密流量,基于加密流量之前的握手信息,加密流量的统计信息,以及加密流量的背景流量信息,利用机器学习算法训练模型,然后就可以用模型对正常加密流量和恶意加密流量进行分类和识别。ECA最核心的功能是检测利用加密流量(TLS协议)的C&C流量。

ECA是如何工作的?

ECA方案架构

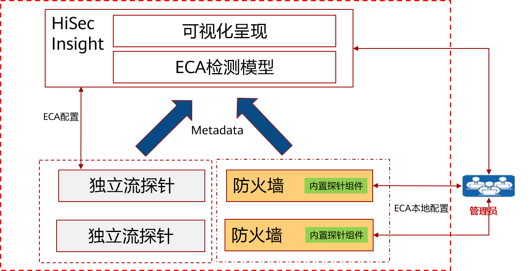

整个华为ECA方案分为ECA探针和ECA分析系统。ECA探针主要负责加密流量的特征提取,对特征进行编码以Metadata格式送入ECA分析模型进行判定。ECA探针的形态有2种:独立的流探针,交换机或者防火墙内置ECA探针。

ECA分析系统结合华为自研的检测模型检测发现恶意加密流量,ECA分析系统集成在功能强大的HiSec Insight系统中。华为HiSec Insight通过对加密流量的握手信息、数据包的时序关系、流的统计信息、加密流量的背景流量信息进行特征抽取,并基于关键特征采用机器学习的方式进行建模,然后就可以用模型对正常加密流量和恶意加密流量进行分类,能够有效的检测出恶意加密流量,方案如下图所示。

ECA检测方案

ECA工作流程

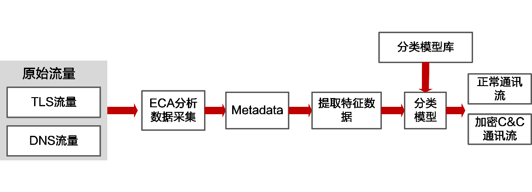

ECA对加密流量分析的工作流程可以分为3部分,如下图所示。

ECA工作流程

1、首先通过获取的黑白样本集,结合查询威胁情报,包括域名、IP、SSL相关证书的信息,来对样本进行标记。通过对黑白样本的客户端与服务器握手中的相关信息、TCP流统计特征以及DNS等特征提取特征向量。通过对黑白样本的客户端签名和服务器证书的签名进行分析。基于上述分析取证的特征向量,采用机器学习的方法,利用样本数据进行训练,从而生成分类器模型。这就形成HiSec Insight最核心的ECA检测分类模型。

2、通过前端ECA探针提取网络流量中加密流量的特征数据,包括TLS握手信息、TCP统计信息、DNS/HTTP相关信息,统一上报给HiSec Insight系统。

3、HiSec Insight结合自身的大数据关联分析能力,对探针上送的各类特征数据进行处理,利用ECA检测分类模型识别加密流量中的异常C&C连接,从而发现僵尸主机或者APT攻击在命令控制阶段的异常行为。

- 作者: 朱雯娟

- 最近更新: 2021-12-20

- 浏览次数: 9956

- 平均得分: