什么是ICMP?

因特网控制报文协议ICMP(Internet Control Message Protocol)是一个差错报告机制,是TCP/IP协议簇中的一个重要子协议,通常被IP层或更高层协议(TCP或UDP)使用,属于网络层协议,主要用于在IP主机和路由器之间传递控制消息,用于报告主机是否可达、路由是否可用等。这些控制消息虽然并不传输用户数据,但是对于收集各种网络信息、诊断和排除各种网络故障以及用户数据的传递具有至关重要的作用。

为什么需要ICMP?

在数据传输的过程中,IP提供尽力而为的服务,指为了把数据包发送到目的地址尽最大努力。它并不对目的主机是否收到数据包进行验证,无法进行流量控制和差错控制。因此在数据包传输过程中,产生各种错误在所难免。为了更有效地转发IP数据包和提高数据包交付成功的机会,ICMP应运而生。使用ICMP,当网络中数据包传输出现问题时,主机或设备就会向上层协议报告差错情况和提供有关异常情况的报告,使得上层协议能够通过自己的差错控制程序来判断通信是否正确,以进行流量控制和差错控制,从而保证服务质量。

ICMP如何工作?

从技术角度来说,ICMP就是一个差错报告机制,其工作机理也比较简单,即当数据包处理过程出现差错时,ICMP向数据包的源端设备报告这个差错,它既不会纠正这个差错,也不会通知中间的网络设备。因为ICMP报文被封装在IP数据包内部,作为IP数据包的数据部分通过互联网传递。IP数据包中的字段包含源端和最终的目的端,并没有记录报文在网络传递中的全部路径(除非IP数据包中设置了路由记录选项)。因此当设备检测到差错时,它无法通知中间的网络设备,只能向源端发送差错报告。

源端在收到差错报告后,它虽然不能判断差错是由中间哪个网络设备所引起的,但是却可以根据ICMP报文确定发生错误的类型,并确定如何才能更好地重发传递失败的数据包。

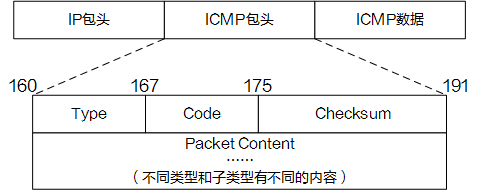

ICMP报文格式如图所示,每一个ICMP消息都将包含引发这条ICMP消息的数据包的完全IP包头,ICMP报文则作为IP数据包的数据部分封装在IP数据包内部。ICMP包头中包含的三个固定字段就是源端设备确定发生错误的类型的主要依据。

- Type字段表示ICMP消息的类型;

- Code字段表示ICMP消息类型细分的子类型;

- Checksum字段表示ICMP报文的校验和。

不同的Type和Code值表示不同的ICMP报文类型,对应了数据包处理过程中可能出现的不同错误情况,不同类型的ICMP报文又分为差错报文和查询报文两种,如ICMP报文分类表所示。

此外,我们还要认识到,ICMP协议在以下情况下不会产生ICMP差错报文:

- ICMP差错报文不会产生ICMP差错报文(但ICMP查询报文可能会产生ICMP差错报文),此条规定主要为了防止ICMP消息的无限产生和传递;

- 目的地址是广播地址或多播地址的IP数据报文;

- 作为链路层广播的数据包;

- 不是IP分片的第一片;

- 源地址不是单个主机的数据包,也就是说,源地址不能为零地址、环回地址、广播地址或多播地址。

ICMP报文格式

Type |

Code |

描述 |

查询/差错 |

|---|---|---|---|

0-Echo响应 |

0 |

Echo响应报文 |

查询 |

3-目的不可达 |

0 |

目标网络不可达报文 |

差错 |

1 |

目标主机不可达报文 |

差错 |

|

2 |

目标协议不可达报文 |

差错 |

|

3 |

目标端口不可达报文 |

差错 |

|

4 |

要求分段并设置DF flag标志报文 |

差错 |

|

5 |

源路由失败报文 |

差错 |

|

6 |

未知的目标网络报文 |

差错 |

|

7 |

未知的目标主机报文 |

差错 |

|

8 |

源主机隔离报文 |

差错 |

|

9 |

禁止访问的网络报文 |

差错 |

|

10 |

禁止访问的主机报文 |

差错 |

|

11 |

对特定的TOS网络不可达报文 |

差错 |

|

12 |

对特定的TOS主机不可达报文 |

差错 |

|

13 |

由于过滤 网络流量被禁止报文 |

差错 |

|

14 |

主机越权报文 |

差错 |

|

15 |

优先权终止生效报文 |

差错 |

|

5-重定向 |

0 |

重定向网络报文 |

差错 |

1 |

重定向主机报文 |

差错 |

|

2 |

基于TOS的网络重定向报文 |

差错 |

|

3 |

基于TOS的主机重定向报文 |

差错 |

|

8-Echo请求 |

0 |

Echo请求报文 |

查询 |

9-路由器通告 |

0 |

路由通告报文 |

查询 |

10-路由器请求 |

0 |

路由器的发现/选择/请求报文 |

查询 |

11-ICMP超时 |

0 |

TTL超时报文 |

差错 |

1 |

分片重组超时报文 |

差错 |

|

12-参数问题 |

0 |

IP报首部参数错误报文 |

差错 |

1 |

丢失必要选项报文 |

差错 |

|

2 |

不支持的长度报文 |

差错 |

|

13-时间戳请求 |

0 |

时间戳请求报文 |

查询 |

14-时间戳应答 |

0 |

时间戳应答报文 |

查询 |

15-信息请求 |

0 |

信息请求报文 |

查询 |

16-信息应答 |

0 |

信息应答报文 |

查询 |

ICMP的典型应用

IP数据报及其他应用程序通过ICMP报文可以实现多种应用,其中Ping程序和Tracert(Traceroute)程序最为常见。此外,在网络管理和监测中,网络质量分析NQA(Network Quality Analysis)技术更加充分应用了ICMP。

Ping

Ping程序是最常见的用于检测IPv4和IPv6网络设备是否可达的调试手段,它使用ICMP的echo信息来确定:

- 远程设备是否可达;

- 与远程主机通信的来回旅程(round-trip)的延迟;

- 报文包的丢失情况。

Tracert

Tracert程序主要用于查看数据包从源端到目的端的路径信息,从而检查网络连接是否可用。当网络出现故障时,用户可以使用该命令定位故障点。

Tracert利用ICMP超时信息和目的不可达信息来确定从一个主机到网络上其他主机的路由,并显示IP网络中每一跳的延迟(这里的延迟是指:分组从信息源发送到目的地所需的时间,延迟也分为许多的种类——传播延迟、传输延迟、处理延迟、排队延迟等)。

NQA

网络质量分析NQA(Network Quality Analysis)是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。NQA能够实时监视网络服务质量,在网络发生故障时进行有效的故障诊断和定位。

利用不同类型的ICMP报文,NQA实现了Ping和Tracert功能的扩展和增强,可以实现对网络运行状况的准确测试,输出统计信息。比如NQA的ICMP测试、ICMP Jitter测试和Trace测试等。

- ICMP测试

ICMP测试是通过发送ICMP Echo请求报文和Echo响应报文来判断目的地的可达性、计算网络响应时间及丢包率,从而清晰地反映出网络性能及畅通情况。ICMP测试提供类似于命令行下的Ping命令功能,但输出信息更为丰富。

- ICMP Jitter测试

ICMP Jitter测试是以ICMP报文为承载,通过记录在报文中的时间戳信息来统计时延、抖动、丢包的一种测试方法。Jitter(抖动时间)是指相邻两个报文的接收时间间隔减去这两个报文的发送时间间隔。

- Trace测试

NQA的Trace测试用于检测源端到目的端的转发路径,并沿该路径记录源设备到中间各个设备的时延等信息。Trace测试类似于Tracert命令功能,但输出信息更为丰富。每一跳信息中能够显示平均时延、丢包、最后一个包接收时间等信息。

ICMP安全

ICMP对于网络安全具有极为重要的意义。ICMP本身非常简单,它并不具有验证机制,这也导致它非常容易被用于攻击交换机、路由器等网络设备。

ICMP攻击

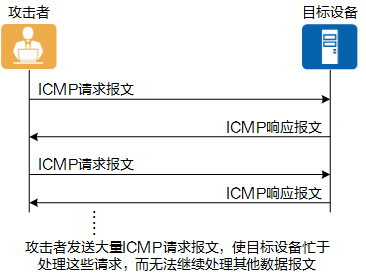

目前ICMP攻击绝大部分都可以归类为拒绝服务攻击(Denial of Service, DOS),其中最为常见的是ICMP泛洪攻击,是指攻击者在短时间内向目标设备发送大量的ICMP虚假报文,导致目标设备忙于应付无用报文,而无法为用户提供正常服务,其过程如下图所示。

ICMP泛洪攻击

ICMP泛洪攻击具体又可分为针对带宽的DOS攻击和端口扫描攻击(针对连接的DOS攻击)两类:

- 针对带宽的DOS攻击

攻击者发送大量伪造的ICMP Echo请求报文,交换机、路由器等网络设备的CPU需要响应这种报文,会占用大量的带宽和CPU资源,这种DOS攻击和其他DOS攻击一样,消耗设备的资源而使得设备无法提供正常服务。

ICMP Echo响应报文具有较高的优先级,在一般情况下,网络总是允许内部主机使用Ping命令。 这种攻击仅限于攻击网络带宽,单个攻击者就能发起这种攻击。更厉害的攻击形式,如smurf,可以使整个子网内的主机对目标主机进行攻击,从而扩大ICMP流量。

- 端口扫描攻击(针对连接的DOS攻击)

端口扫描是指攻击者发送大量的端口扫描报文,交换机需要回应大量的ICMP目的不可达报文,这种攻击既消耗系统的资源,同时攻击者能够很轻易获得设备开启的端口,然后可以针对这些端口进行攻击,可以影响所有IP设备的网络连接。

此外,还有针对主机的DOS攻击,又被称为Ping-of-Death,主要是攻击操作系统的漏洞。

由于在早期的阶段,路由器对包的最大尺寸都有限制,许多操作系统在TCP/IP栈的实现中,对ICMP包的最大长度规定为64KB,并且在对ICMP包头进行读取之后,要根据该包头里包含的信息来为有效载荷生成缓冲区。当收到畸形的、声称自己的尺寸超过ICMP报文最大长度的包,接收方设备根据这个信息将分配超过64KB的有效载荷,就会出现内存分配错误,导致TCP/IP堆栈崩溃,从而产生宕机。

根据这个原理,可以简单通过发送一个非法的ICMP Echo请求报文,就可以使目标系统崩溃或重启。许多系统包括Windows、Unix、Macintosh ,还有一些交换机、路由器和打印机,都容易遭受此类攻击。如果用户使用的操作系统的版本过于陈旧,请确保打好了补丁。

ICMP攻击防范

ICMP协议在网络数据传输和网络管理与监测中具有极为重要的作用,同时其本身对于网络安全也具有极为重要的意义。因此,为了减轻设备处理ICMP报文的压力以及防范ICMP攻击,ICMP攻击防范技术尤为重要。目前主要采用ICMP报文限速、ICMP报文合法性检查、丢弃不需要处理的ICMP报文和不响应不可达报文来防范攻击,保护设备的CPU资源。

- 报文限速

ICMP报文限速包括端口限速、VLAN限速和全局限速,同时也实现芯片的限速,通过多个维度来保证ICMP的洪泛攻击。

- 合法性检查&丢弃不需要处理的报文

对于一些不合法的ICMP报文,比如TTL为0、ICMP类型为15、16、17的报文,都直接丢弃,同时可配置丢弃一些不常用或基本不使用的ICMP报文,包括TTL为1、带选项、不可达的ICMP报文。

- 不响应不可达报文

在用户通过发送大量端口不可达或网络不可达报文攻击设备时,设备收到这些报文后可以不响应,直接丢弃,以保护CPU资源。

- 作者: 向伏林

- 最近更新: 2023-11-08

- 浏览次数: 66171

- 平均得分: