什么是业务随行?

业务随行,指的是在园区中,无论某个人在网络中如何移动,从什么地方接入,又换到了什么地方,IP地址是否有变化,它的权限都是一致的,也就是权限跟着人走。权限指的是用户是否被允许访问某个/某些特定资源,或者其他用户组。

为什么需要业务随行?

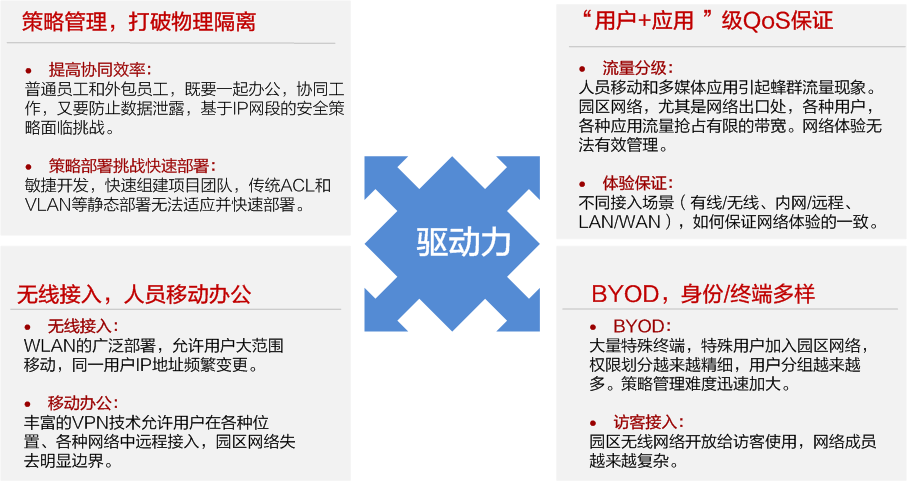

在企业网络中,用户希望不管身处何地、使用哪个IP地址,都可以获得相同的访问体验,传统的策略管理已无法满足用户需求,如下图,四大典型应用驱动了业务随行的产生。

业务随行驱动力

策略管理,打破物理隔离

在企业网络中,传统园区的有线网络建设 规划各个部门的工位、根据接入交换机的接入端口划分VLAN、不同VLAN的主机使用特定的IP网段、在交换机、路由器、防火墙设备上都以IP地址为依据来制定业务策略。然而新的办公模式带来的两个问题:

- 提高协同效率

企业分工精细化和外包模式的盛行,导致经常出现来自不同部门甚至不同公司的用户共同参与完成同一项目。这些用户需要在同一物理位置办公以提高协同工作效率,但是出于企业信息资产安全的考虑又不能简单地开放相互之间的数据传输。因此就产生了不能物理隔离的同时又要实现用户隔离的需求。这时,基于工位规划的园区网络建设思路已经无法适应。

- 策略部署挑战快速部署

即使企业尚未实现人员在任意位置接入这样开放的网络环境,但是企业业务的扩展导致的网络升级,人员流动,工位搬迁也是目前企业常见的场景。这些场景都需要网络管理员加快策略部署。

“用户+应用”级QoS保证

传统的NAC技术作为一种网络安全技术,重点关注了基于用户身份对网络访问权限进行控制,对用户的网络体验并没有进行保证。

但是随着网络承载的业务类型愈加复杂,企业员工对网络的带宽、时延的要求越来越高。现实情况下,企业网络不可能无限拓展网络带宽,尤其是在企业网络的出口,带宽就意味着成本。

解决成本与体验的矛盾,就需要区分重点用户和普通用户,以及重点业务和普通业务。而传统QoS只能看到”IP+端口”,无法看到“用户+应用”,因而不能适应新的园区网络。

要实现“用户+应用”级的QoS,要求网络的边界设备同时具备用户身份识别和应用识别的能力,并且还需要进行快速的基于“用户+应用”的QoS策略部署。

无线接入、人员移动办公

传统园区网络对于无线接入和VPN远程接入的用户的访问控制措施跟有线网络是类似的。通过接入终端分配不同的IP地址可以区分不同类型的用户,并最终在网络设备上以IP地址为依据来制定业务策略。

无线和远程接入带来的问题是,这两种技术提供了员工自由移动办公的环境,但是这种环境是不安全的。

恶意攻击和黑AP等问题都可以带来非法用户接入园区网络的问题,因此必须对无线网络进行良好的隔离,并且要求员工接入必须进行认证。

同一用户将可能使用多个不同范围内的IP地址来访问园区网络,网络上的业务策略配置变得愈加复杂和难以管理。

BYOD、身份/终端多样

无线接入和VPN远程接入导致了园区网络的地理范围得到延展,而BYOD方案的实施则导致接入园区的网络的用户和终端类型变得更为多样。

如果园区网内的用户类型只有有限的几种,那么通过传统的动态VLAN和动态ACL技术还可以对不同用户的访问权限进行控制。但是引入BYOD之后,终端类型、终端归属关系、接入位置都可以成为用户划分的维度。这导致了一个企业的用户分类可能多达几十种甚至上百种。

这时,再使用传统的动态VLAN和动态ACL技术就会发现,为了适应这么多的用户类型,网络设备上预配置的VLAN和预留的IP网段将比以前增加几十倍,这导致网络难以部署和维护。

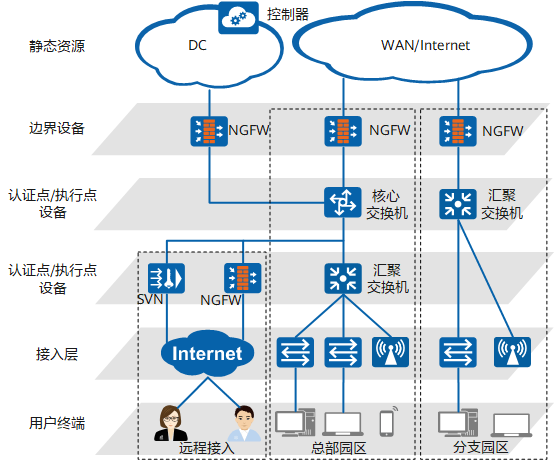

业务随行的体系架构

业务随行的整体架构如下图所示。用户终端负责发起认证;接入层负责二层透明转发用户流量;认证点设备负责对用户进行认证,执行点设备控制用户访问权限,认证点和执行点可以是同一设备,也可以是不同设备;边界设备负责保证特定用户在出口的转发优先级;静态资源是用户可以访问的服务器资源,在控制器中可以以安全组的形式管理。

业务随行网络架构示意图

业务随行方案中的三个核心角色:

- 控制器:负责与网络设备联动完成用户认证和策略下发,实现业务策略与IP地址的完全解耦。华为iMaster NCE-Campus可以作为控制器进行策略下发。

- 接入设备:对终端进行认证,决定是否允许终端接入网络并对终端的网络访问权限进行控制。包括交换机、防火墙。本手册仅介绍交换机。

- 终端:负责向用户提供人机接口,帮助用户进行认证和资源访问。包括PC、便携机、智能手机、平板电脑、哑终端等终端类型。

业务随行是如何工作的?

安全组

业务随行处理流程中有一个重要概念:安全组,也叫做UCL组。

安全组是对“网络中进行通信的对象”进行抽象化、逻辑化而得到的一个集合。安全组里面的成员,可以是PC、手机等网络终端设备,既可通过管理员配置静态添加,也可通过认证动态添加。

借助安全组,管理员可以将具有相同网络访问策略的一类用户划分为同一个组,然后为其部署一组网络访问策略,能满足该类别所有用户的网络访问需求。网络对象因为其在网络访问上的“共通性”而被网络管理员划分为同一个安全组,基于安全组配置的策略而获得相同的权限。例如“研发组”(个人主机的集合)、“打印机组”(全网所有打印机的集合)、“数据库服务器组”(服务器IP+端口的集合)。相对于为每个用户部署网络访问策略,基于安全组的网络控制方案能够极大的减少管理员的工作量。

实现机制

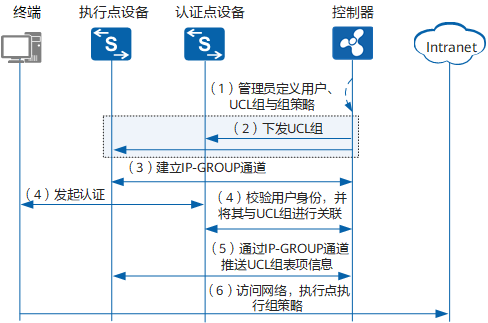

业务随行实现机制如下图所示,可以分为6步。

业务随行实现机制示意图

- 管理员在控制器中创建用户账号、定义UCL组,同时将用户账号加入其所属的UCL组,所有用户必须在认证通过后才可接入网络。然后为用户统一定义基于UCL组的网络访问策略(即组策略)。

- 控制器将管理员配置的UCL组下发给所有关联的交换机(执行点和认证点设备),从而实现交换机对用户所属UCL组的识别。

- 执行点设备向控制器发起建立IP-GROUP通道。

- 用户启动认证,在认证过程中,控制器根据用户的登录信息,将其与UCL组关联。认证成功后,控制器收集所有上线用户的IP地址。

- 控制器通过IP-GROUP通道向执行点设备推送UCL组表项信息(该用户所属组作为授权结果),记录源/目的IP与UCL组的映射关系。

- 用户访问网络。当执行点设备收到用户报文后,会尝试识别报文的源/目的IP对应的安全组,对报文执行基于UCL组的策略。

业务随行,NAC,策略联动是什么关系?

业务随行、NAC、策略联动都是进行用户接入控制的一种技术。

业务随行基于安全组对用户进行管理,保证安全组在不同位置、不同时间可以访问同一资源。

NAC(Network Admission Control)称为网络接入控制,通过对接入网络的客户端和用户的认证保证网络的安全,是一种“端到端”的安全技术。

策略联动是通过在网关设备上统一管理用户的访问策略并且在网关设备和认证接入设备执行用户的访问策略,来解决大型园区策略强度与复杂度之间矛盾的一种解决方案,是为了网络规模较大时,简化配置的一种方案。

- 作者: 谷素琴

- 最近更新: 2021-11-15

- 浏览次数: 10368

- 平均得分: