什么是DLP?

数据泄漏防护是一组技术的集合组成的解决方案,其核心是能识别出数据中的内容并为之分类。这些数据可以电子邮件、文件、数据包、应用程序或者数据存储等形式存在。不论数据状态是仅被存储中,或者正在被使用的,亦或者在网络中传输,都能被检测。DLP还应支持根据既定的策略对敏感信息的检测和使用情况提供日志、标记、加密、权限控制和阻断等操作。

也有人将Data Loss Prevention描述成Data Leakage Prevention,其实Data Loss和Data Leakage这两个词是有相关性的。例如,包含敏感信息的介质丢失后被未经授权的人员获取并打开的情况下,数据丢失事件将转化为数据泄露事件。当然,也有可能在源数据并未丢失的情况下只是泄露了敏感信息,比如以邮件的形式发送了一份包含敏感信息的文档。

为什么需要DLP?

随着信息技术的飞速发展,计算机和互联网已成为日常办公、通信交流和协作互动的必备工具和途径。但是,信息系统在提高人们工作效率的同时,也对数据的存储安全及传输安全提出了更高要求。

- 需要保护的数据更多。个人信息(帐号、电话、地址等)、知识产权(产品设计、研发图纸等)、商业机密(预算、规划、工资单等),任何数据的泄漏都会给企业带来不可估量的损失。

- 法律法规也更为严格。GDPR、HIPAA、中华人民共和国数据安全法等都要求企业保护数据资产,防止敏感信息泄漏。数据泄漏事件使企业承担法律风险。

- 数据不一定是黑客窃取的。由于内部员工有意或无意的行为导致的数据泄漏事件日益增多,比如邮件误发、U盘丢失、机密文件打印等等。

- 传统安全方案无法提供合适数据泄漏防护。传统安全方案使用传统防火墙、入侵检测、存储加密系统等安全设备,通过限制数据访问或全网数据加密等防护手段提供被动、囚笼式的防护。不利于数据流动,无法控制权限内用户的泄密,也无法识别敏感信息进而实现对企业内数据的分类管控和审计。

DLP是如何工作的?

识别出敏感信息,并根据预定义的规则保护这些数据是DLP的工作。那么它是如何完成这些工作的呢?

数据获取

识别信息的前提是获取到数据,无论数据的存储、复制或传输位置在哪里。DLP通常通过以下方式获取企业内网数据:

- 扫描终端和服务器存储。

- 监控网络协议链接,还原传输的文件。

- 监控应用和驱动,提取传送和使用的数据。

深度内容识别

并不是所有数据都需要防护,包含敏感信息的数据才是DLP的防护对象。获取到数据后,DLP必须进行深度的内容识别和检测以确定是否包含敏感信息,不论数据以邮件、PDF、Word还是PPT等任何形式存在。

内容识别和检测技术分为常规检测技术和高级(关键)检测技术。常规检测技术主要包括正则表达式检测、关键字检测、文档属性检测等。高级检测技术包括索引内容指纹匹配技术(IDM)、精确内容指纹匹配技术(EDM)、计算机视觉技术等。

此处简单介绍一下这三种高级检测技术。

- 索引内容指纹匹配技术(IDM)

将待检测的内容或文档,与Word文件、PPT文件、PDF文件、各种源程序文件等非结构化储存的样本文档进行匹配,获得相似度,并以此判断其是否源自样本文档库。该技术从样本文档中生成指纹特征库, 然后以同样的方法从待检测文档或内容中提取指纹;将得到的指纹与指纹库进行匹配,获得其相似度。

- 精确内容指纹匹配技术(EDM)

将待检测的文档或内容,与Excel、数据库表等结构化储存的数据源表格之间进行精确匹配,判断其是否摘录自数据源表格。客户在数据源表格中指定特定列,为其生成指纹特征库,以此检测目标内容(无论何种文件格式)是否存在与表格中特定列相匹配的数据。

- 计算机视觉技术

将待检测的图像,提取其轮廓特征后,与储存的样本图像特征进行相似度匹配,并以此判断其是否源自样本图像库。利用图像处理技术提取图像的轮廓特征,并对特征进行矢量化编码;使用相似度匹配技术对特征库进行匹配。即使对图像进行缩放、部分裁剪、添加水印、改变明亮度,也能够很好的匹配。

数据控制

识别出敏感信息后,必须根据既定的策略,对承载这些信息的文件进行控制。控制行为包括但不限于:

- 数据加密:对于敏感数据加密,即使数据不当流出,其中的敏感信息也不会泄露。

- 权限识别和控制:数据和用户都有权限属性,只有权限相符合的用户才能访问对应的数据。且访问时数据会自动解密,不影响用户体验。

- 非法行为阻断:对于非法外发、拷贝、打印等动作进行阻断或者通报告警。

- 数据可视化呈现:全网敏感数据分布的可视化呈现。

- 数据审计:对敏感信息的整个生命周期(生成、流转、使用、销毁等操作)做详细的日志和报表。

我需要什么类型的DLP?

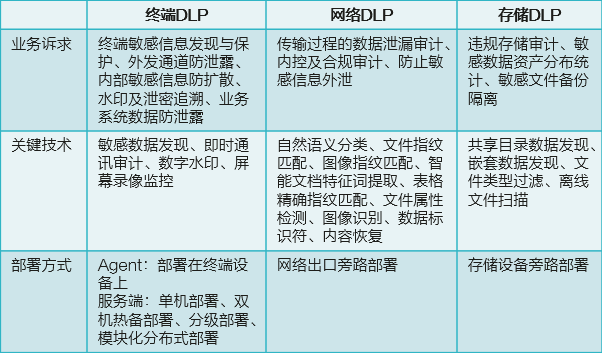

主流的DLP产品有以下三种形态,分别对应不同的数据泄漏场景,您可以根据下图的提示选择合适的一种或多种DLP产品来为企业提供数据泄漏防护。

终端DLP、网络DLP和存储DLP的对比

DLP部署最佳实践

DLP不是一个独立的产品,而是一个解决方案。如何部署好DLP,请关注以下内容。

- 确认是否有必要部署DLP。

企业业务是否涉及敏感个人数据,受到GDPR、HIPAA、数据安全法等法律的约束。企业的知识产权或商业决策是否被众多友商所觊觎。了解需要保护的数据的重要性,可以帮助您决策是否需要部署DLP,以及更好的获得业务部门的支持。

- 区分数据的优先级。

不是所有的数据都同等重要,不同的组织对关键数据的定义也可能不一样。如果数据泄漏了,哪些数据会造成最严重的问题?攻击者最关心哪些数据?保护应从这些数据开始。

- 识别数据遇到的风险。

了解关键数据的存储、使用和流转的过程,判断哪些环节会出现数据泄漏。是外部入侵还是内部泄漏?

- 选择方案。

根据需要保护的关键数据类型、数据存在的形态和结构、企业的IT流程、终端的类型甚至预算等各个因素选择合适的DLP方案。

- 沟通与制定控制策略。

与数据的使用者(业务部门)做深入的沟通,明确其角色和职责。为不同的数据和角色制定不同的控制策略。

- 员工培训。

DLP或多或少会改变员工对数据的使用过程,部署DLP的前后做好员工培训也非常关键。除了DLP工具,人的意识也是数据安全中非常重要的一环。

- 数据审计和效果评估。

DLP部署完成后,可以观测到企业中关键数据的分布、流转和使用情况。当问题和风险发生时及时处理以避免数据泄漏带来的损失。

- 调整策略。

部署DLP不是一劳永逸的一次性工程。随着业务的变更和IT流程的演进,企业对于关键数据的定义不是一成不变的,数据存在的形式和流转的过程也会随之改变。同时,长时间的数据审计也可以帮助管理员发现数据安全风险。这就需要管理员实时的调整DLP策略来应对。

- 作者: 王浩达

- 最近更新: 2021-10-09

- 浏览次数: 29071

- 平均得分: