什么是安全策略?

安全策略是一组用于保护网络的规则。为了对进出网络的访问行为进行控制,保护特定网络免受“不信任”网络的攻击,同时允许两个网络之间进行合法通信,管理员可以在系统中配置安全策略。安全策略是设备的核心安全功能,它对通过设备的数据流进行检验,放行符合安全策略的合法流量,阻断非法流量,实现访问控制,保证网络安全。

如何创建安全策略?

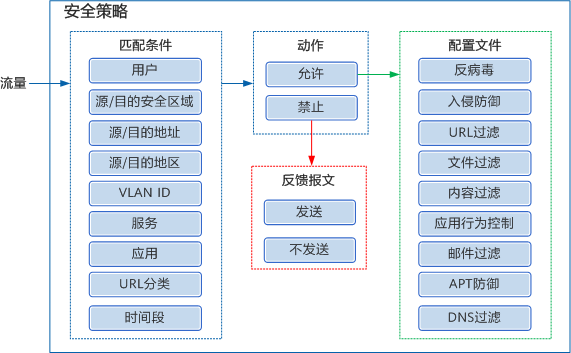

安全策略是由匹配条件和动作组成的规则。设备接收到报文后,将报文的属性与安全策略的匹配条件进行匹配。如果所有条件都匹配,则此报文成功匹配安全策略,设备按照该安全策略的动作处理这个报文及其后续双向流量。因此,创建安全策略需要设置恰当的匹配条件和相应的动作。

安全策略的组成

匹配条件

安全策略的匹配条件描述了流量的特征,用于筛选出符合条件的流量。安全策略的匹配条件包括以下要素:

- Who:谁发出的流量,即用户。

- Where:流量的来源和目的,包括源/目的安全区域、源/目的IP地址、源/目的地区和VLAN。

- What:访问的服务、应用或者URL分类。

- When:即时间段。

在一条安全策略中,匹配条件都是可选的,你可以根据网络场景选择使用其中哪些条件。一条安全策略中的匹配条件越具体,其所描述的流量越精确。你可以只使用源/目的IP地址、端口、协议作为匹配条件,也可以利用应用识别、用户识别能力,更精确、更方便地配置安全策略。

动作

安全策略的基本动作有两个:允许和禁止,即流量能否通过。

用户、终端设备、时间段、地址、地区、服务、应用、URL分类等匹配条件,以及内容安全检查所需的各种配置文件,在设备上都以对象的形式存在。你可以先创建对象,然后在多个安全策略中引用。

配置文件

如果流量匹配的安全策略动作为允许,你还可以通过配置文件对该流量做进一步的内容安全检查。

内容安全检查功能包括反病毒、入侵防御、URL过滤、文件过滤、内容过滤、应用行为控制、邮件过滤、APT防御、DNS过滤等。每项内容安全检查都有各自的适用场景和处理动作。设备如何处理流量,由所有内容安全检查的结果共同决定。

反馈报文

如果流量匹配的安全策略动作为禁止,你还可以选择向服务端或客户端发送反馈报文,快速结束会话,减少系统资源消耗。

安全策略是如何工作的?

你可以在设备上创建多条安全策略,控制对不同业务流的放行和阻断,多条安全策略的匹配规则和过滤机制如下。

安全策略的匹配规则

每条安全策略包含多个匹配条件,各个匹配条件之间是“与”的关系,流量与各个条件必须全部匹配,才认为该流量匹配这条安全策略。一个匹配条件中可以设置多个值,多个值之间是“或”的关系,只要流量匹配了其中任意一个值,就认为匹配了这个条件。

安全策略的匹配规则

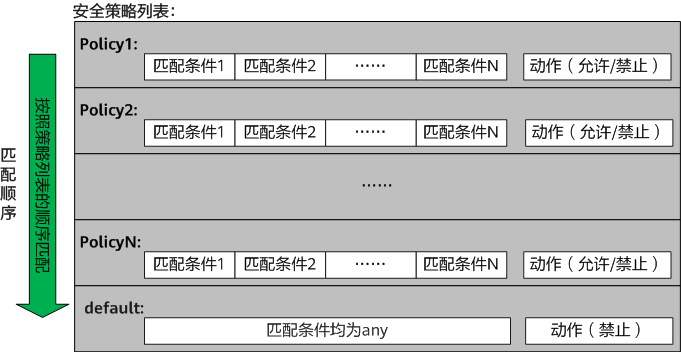

当配置多条安全策略规则时,安全策略列表默认是按照配置顺序排列的,越先配置的安全策略规则位置越靠前,优先级越高。安全策略的匹配就是按照策略列表的顺序执行的,即从策略列表顶端开始逐条向下匹配,如果流量匹配了某个安全策略,将不再进行下一个策略的匹配。所以安全策略的配置顺序很重要,需要先配置条件精确的策略,再配置宽泛的策略。如果某条具体的安全策略放在通用的安全策略之后,可能永远不会被命中。

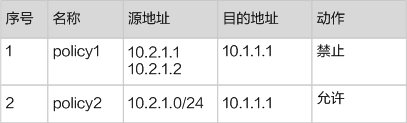

例如,FTP服务器地址为10.1.1.1,允许IP网段为10.2.1.0/24的办公区访问,但要求禁止两台临时办公PC(10.2.1.1、10.2.1.2)访问FTP服务器。需要按照如下顺序配置安全策略:

安全策略配置顺序示例

对比两条安全策略,policy1条件细化,policy2条件宽泛,如果不按照上述顺序配置安全策略,则policy1永远不会被命中,就无法满足禁止两台临时办公PC(10.2.1.1、10.2.1.2)访问FTP服务器的需求。

安全策略的过滤机制

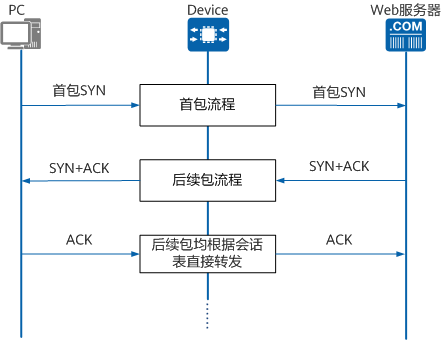

对于同一条数据流,只需在访问发起的方向上配置安全策略,反向流量无需配置安全策略。即首包匹配安全策略,通过安全策略过滤后建立会话表,后续包直接匹配会话表,无需再匹配安全策略,提高业务处理效率。

以客户端PC访问Web服务器为例,说明安全策略的过滤机制:

- 首包流程:当客户端PC访问Web服务器的流量到达设备后,匹配安全策略,设备允许报文通过。同时建立会话,会话包含了PC发出报文的信息。

- 后续包流程:当Web服务器回应请求报文时,设备会查找会话表,如果该报文中的信息与会话中的信息相匹配,且符合协议规范对后续包的定义,则认为这个报文属于PC访问Web服务器行为的后续回应报文,直接允许这个报文通过。

客户端PC访问Web服务器

如何为NAT配置安全策略?

根据地址转换方式的不同,NAT可以分为源NAT、目的NAT和双向NAT。

- 源NAT:转换报文的源IP地址。

- 目的NAT:转换报文的目的IP地址。

- 双向NAT:同时转换报文的源IP地址和目的IP地址。

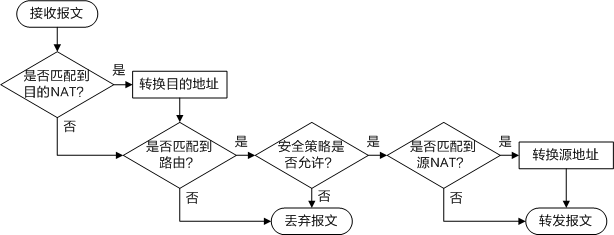

在设备的业务处理流程中,安全策略和NAT的处理顺序如下图所示。

NAT业务处理流程

根据NAT业务的处理流程可知:

- 目的NAT转换在安全策略检查之前,因此安全策略中的目的地址需要指定为NAT转换之后的地址。

- 源NAT转换在安全策略检查之后,因此安全策略中的源地址需要指定为NAT转换之前的地址。

什么是好的安全策略?

业务要求网络提供快速的连接,而日益活跃的网络犯罪威胁着业务的安全,管理和规划优质的安全策略不仅能够帮助你在性能和安全之间寻求平衡,而且可以为后续的管理和维护提供方便。

建立规范的安全策略管理流程

安全策略管理流程是信息安全策略的组成部分,是保证技术为业务服务的管理方法。随着设备的安全策略列表日益庞大,管理复杂度大幅提升,组织需要建立一个审核和测试所有策略申请的流程。通常可以考虑以下内容:

- 业务方申请人发起新增安全策略请求,业务主管评估安全策略的必要性并提交给安全团队。

- 安全团队评估业务请求的风险,确定具体的安全策略实施方案。

- 部署和验证,确认安全策略达到了预期的效果。

- 所有的安全策略都应该记录在案。安全团队可以通过查看记录来了解每条安全策略的意图,并建立起安全策略与申请流程之间的关联。

遵循合理的安全策略规划原则

- 使用安全区域划分网络。

- 遵循最小授权原则。

- 策略顺序很重要,先精确后宽泛,先常用后少用。

- 出入方向的流量都要识别和控制。

- 定期审计和优化安全策略。

- 作者: 冯媛媛

- 最近更新: 2024-01-10

- 浏览次数: 24966

- 平均得分: